Linux 방화벽 관리

접근은 허용 하지만 불필요한 접근은 차단해서 안전하게 한다

네트워크에서 외부에서의 접근을 차단해주는 기능을 하는 서비스

악의적인 접근으로부터 보호받을 수 있다

firewalld

Netfilter-커널모듈 (실질적인 패킷제어)

firewall -서비스 (Netfilter 제어)

장점

1)규칙을 변경할 때 서비스 재시작을 할 필요가 없다

2)서비스 포트를 미리 서비스 이름에 매핑

3)영역을 정의해서 영역별로 규칙 설정가능

여러 전달되는 패킷들중에 일부는 허용 일부는 차단

-> 그것들 제어해 주는것은 iptables

복잡하다

그래서

서비스를 이용하여 방화벽 제어

6버전까지는 system-config-firewall 을 사용 (방화벽 규칙을 변경할 때마다 서비스를 중지 후 재시작 해야한다)

7버전 부터는 filewall-config / firewall-cmd

실제 패킷사용을 결정하는것은 Netfilter

서비스들의 이름을 파일로 만들어서 방화벽 규칙을 미리 설정해 두었다.

wellknown port =>자주 사용하는 포트

| block(변경불가) | -모든 패킷 거부(reject) -내부에서 외부로의 반환 패킷은 허용 -drop보다는 성능에 영향이 있다 (메세지을 읽어야 하기 때문에 리소스 사용) |

| dmz | -내부로 들어오는 패킷 거부(reject) -외부로의 연결,ssh 서비스 허용 |

| drop(변경불가) | -내부로 들어오는 모든 패킷 패기 -ICMP에러도 폐기기 -외부로의 연결만 허용 |

| public | -Default Zone -시스템에 인터페이스가 추가되면 인터페이스 규칙이 추가됨 -내부로 들어오능 패킷 거부(reject) -ssh,dhcpv6-client허용 |

| trusted(변경불가) | 모든 패킷 허용 |

영역 설정 안하면 public zone으로간다

각 영역별로 파일이 만들어져 있고 시스템의 사용 목적에 따라 영역별로 규칙을 설정 해 둔다.

firewalld 설정

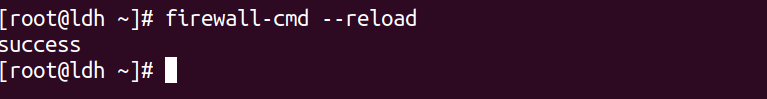

실행중(Runtime)설정과 영구(Permanet)설정용

설정을 적용하기 위해 reload

firewalld 동작 원리

활성화 된 영역에 있는 규칙을 이용해서 접근 제어

firewall-config

gui 도구

현재 기본 영역 확인

시스템에 인터페이스를 추가했을때 사용하는 영역=기본영역

default영역의 규칙으로 할당

기본영역 바꾸기